Kun nykyään puhutaan tietoturvasta ja elektroniikasta yhdessä, ehkä ensimmäisenä ihmisille tulevat mieleen autot ja kännykät. Niitä yhdistää se, että suurimmaksi osaksi, ne ovat ohjelmistoilla täydennettyjä elektronisia laitteita. Vaikka elektroniikan osuus usein unohtuu, on niillä myös muita yhdistäviä tekijöitä. Moderni elektroniikka on usein piilossa käyttäjältä ja usein toistettu fraasi ”Elektroniikka on kuin junan WC, kun kaikki toimii siihen ei kiinnitä huomiota, mutta...”, kertoo paljon suhtautumisestamme elektroniikkaan.

Tietoturva on usein ajankohtainen median aihe, ja erityisesti silloin kun siinä on ollut ongelmia. Mediassa puhutaan tietoturvamurroista, kiristysohjelmista ja meitä käyttäjiä muistutetaan jatkuvasti päivittämään puhelimemme sovelluksia, digiboxin ohjelmistoa ja niin edelleen. On hyvin yleistä, että tietoturvaan ei kiinnitetä huomiota silloin, kun se on kunnossa, tai ei tiedetä sen pettäneen.

Suurin osa nykyisestä kuluttajaelektroniikasta sisältää huomattavan määrän ohjelmistotekniikkaa. Elektronisen tuotteen arvosta suurin osa on ohjelmistoteknologiaa. Miksi näin?

Kun tuote toimii monimutkaisessa tai jatkuvasti muuttuvassa ympäristössä – kuten ihmisten joukossa – sen tulee voida reagoida monimutkaisiin syötteisiin. Ohjelmisto on helpompi suunnitella joustavaksi, ja tällöin voidaan hyödyntää yleisempää elektroniikka-alustaa. Elektroniikan suunnittelu yhtä joustavaksi on kallista, johtuen juuri siitä, että se toteutetaan käsin kosketeltavilla komponenteilla. Ohjelmistolla saavutetaan lisää joustavuutta ja käytön helppoutta.

Seuraavassa tarkastelussa elektroniikka ja ohjelmistot liittyvät yhteen. Tarkastelukulmana esimerkeissä on digitaalipohjainen elektroniikka yhdistettynä ohjelmistoihin, vaikka samat periaatteet koskevat suurimmaksi osaksi myös puhtaasti analogista elektroniikkaa.

Tietoturvallisen elektroniikan tavoite: koskemattomuus, tiedon oikeellisuus, luotettava toiminta ja laitteen suunnitellun käyttöiän tavoittaminen.

Tietoturvallista elektroniikkaa ei voi suunnitella, jos käyttöympäristö ei ole tunnettu. Koska emme elä täydellisessä maailmassa, ei määrittelykään ole täysin kattava, mutta arvioita voi esittää. Hyvä määrittely kattaa myös tilanteet, joissa suunnitellut parametrit ylitetään; sammutetaanko laite, jos laitteen oma lämpötila nousee kriittisen rajan yläpuolelle? Käynnistetäänkö laite uudelleen, kun lämpötila on laskenut sallitulle alueelle?

Laitteeseen voidaan suunnitella myös ympäristön tilaan perustuvia suojatoimintoja, kuten termostaatilla ohjattu jäähdytintuuletin, jonka toiminta on irrallaan varsinaisen laitteen toiminnasta. Suojatoiminnon tilaa tulisi kuitenkin tarkkailla sen toiminnan varmistamiseksi.

Usein suunnittelussa käytetään erilaisia varmuuskertoimia, esimerkiksi kun laitteen tulee toimia korkeassa lämpötilassa tai se toimii korkeilla virroilla. Määrittelyn perusteella kertoimien asettaminen muodostuu helpommaksi.

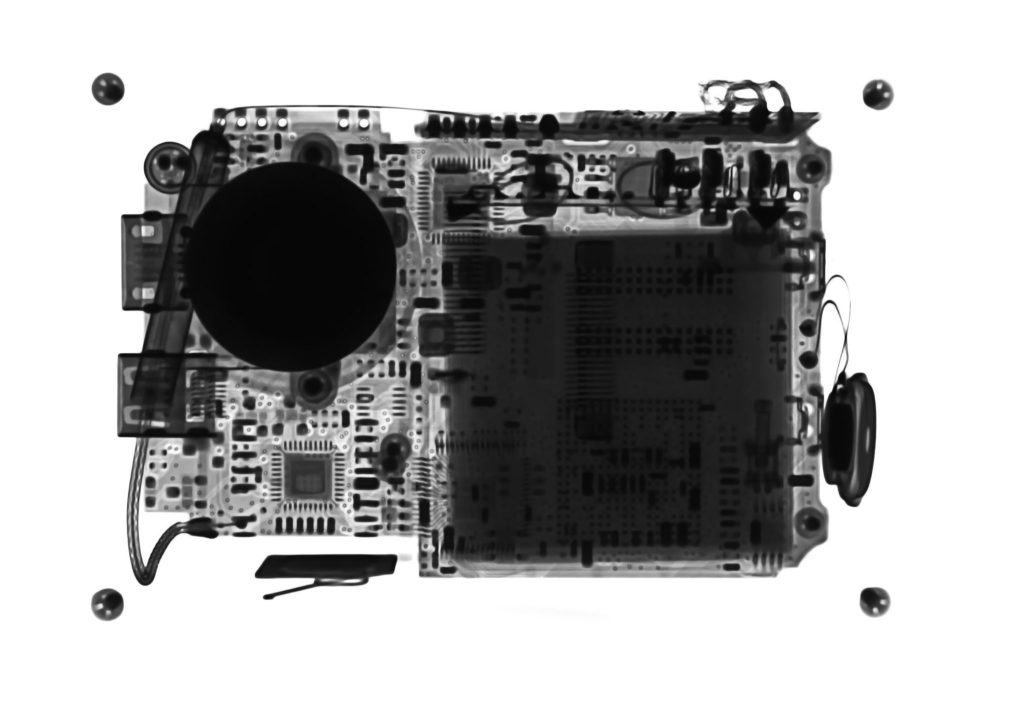

Elektronisen laitteen fyysinen suojaus käsittää kaikki ne menetelmät, joilla sekä suojataan laitetta ulkoisten elementtien vaikutuksilta (kosteus, lämpötila, ilmanpaine). Sen tarkoituksena on myös estää vihamielinen pääsy sähköisiin komponentteihin. Mekaaniset kotelot, läpivalaisun esto, elektroniikan valaminen epoksiin, kaasutiiviit rakenteet sekä jäähdytyselementit kuuluvat kaikki fyysisen suojauksen toteutukseen. Myös avattaessa tuhoutuva rakenne on yksi käytetty menetelmä.

Kuten fyysisen lukon murtamisen estämisessäkin, elektroniikan fyysisellä suojauksella pyritään ohjaamaan laitteeseen mahdollisesti kohdistuva ulkoinen voima suunnitellusti. Elektroniikka ja elektroniikkakomponentit kestävät eri tavalla eri suunnista kohdistuvia fyysisiä voimia, johtuen mekaanisesta toteutuksesta.

Tarkastellaanpa vaikka kuvitteellista yhden järven alueella sijaitsevia kelluvia ja pohjaan ankkuroituja pinta- ja lämpömittariantureita. Anturit mittaavat yksilöllisesti lämpötila- ja pinnakorkeustietoja sekä yhdistävät ne GPS-sijaintidataan jonka ne välittävät LoRa -radion kautta tietojen keruujärjestelmään.

Käytännön syistä mittariyksiköt on hyvä merkitä ulkopuolella merkinnöillä, jotka kertovat ulkopuoliselle kuka laitteen omistaa ja ettei sitä saa siirtää. Tämän lisäksi selkeällä merkinnällä on hyvä kertoa, laitteen sijainti ja tunniste, esimerkiksi ”Tämä laite on Yläjärven vesiosuuskunnan pinnankorkeus- ja lämpötilamittari. Tunniste: Veikkolahti 173. Lisätiedot: 044 738 2388”. Tällöin laitteen kohtaava kesämökkiläinenkin tietää, että laite ei ole uhka, mitä se tekee ja jos löytää sen keväällä omalta pihaltaan jäiden nostaman laiturin vierestä osannee ottaa yhteyttä laitteen omistajaan.

Laitteen pinnalla olevilla tunnistetiedoilla ei tule olla mitään yhteyttä sen omiin sähköisiin tunnistetietoihin, joita se käyttää lähettäessään mittaustietoja eteenpäin. Sähköinen tunniste yksilöi mittausanturin järjestelmässä. Yhdistetyt lämpötila-, pinnankorkeus ja sijaintitiedot voidaan esittää osana kokonaistilannetta järvellä.

Esimerkiksi mittaustietoja lähettävät anturit ovat yleensä omissa eristetyissä tietoverkoissaan. Tietoverkon eristäminen voidaan toteuttaa myös virtuaalisesti kapseloimassa, esimerkiksi LoRa- tai LTE-radioyhteyksissä. Radioyhteys itsessään on vapaasti ilmakehässä etenevä, ja sitä voidaan kuunnella sopivalla radiolla. Vaikka yhteys olisi toteutettu omalla erillisellä kaapeloinnillaan, salataan tietoliikenne digitaalisesti, esimerkiksi TLS-suojausta käyttäen, jolloin kaikki tietoliikenne on salattua.

Olennaista tietoverkkosuojauksessa on, että käytössä on riittävän vahva protokolla ja siitä hyvä toteutus. Ihmiset kirjoittavat vielä suurimman osan ohjelmistoista ja ihmiset tekevät virheitä myös ohjelmistoihin. Ohjelmiston (esimerkiksi TLS-kirjaston) toteutuksesta löydetään testaamalla kyllä ne virheet, joihin osataan varautua sitä suunniteltaessa. Mutta kun kirjasto otetaan osaksi järjestelmää, jota ei ollut käytössä kirjastoa suunniteltaessa ja testattaessa, syntyy kirjastoon uusia potentiaalisia heikkouksia.

Blogin seuraavassa osassa jatketaan saman asian tiimoilta (julkaistaan kesäkuussa 2022)

Startup yrityksellä usein alkuvaiheessa on ongelma tai idea, jota halutaan lähteä ratkaisemaan. Varhaisessa vaiheessa myös ulkopuolelta satelee neuvoja, kuten “tehkää…

Suuri osa startuppien ydinosaamisesta on jonkin asian mittaaminen erityisen hyvin. Menestystä on helpompi saavuttaa, kun pystytään mittaamaan asiaa vertailukelpoisesti ja…